思科塔洛斯(Cisco Talos)最近发现了一个针对欧洲和亚洲政府和教育部门敏感信息的复杂网络活动。该活动由一个讲越南语的威胁分子操纵,利用一种名为 “PXA Stealer ”的新型信息窃取恶意软件。思科的报告显示,PXA Stealer 经过精心设计,可潜入受害者的系统,从网络浏览器和应用程序中窃取一系列关键数据,包括凭证、财务信息和其他敏感信息。

Talos 报告强调:“PXA Stealer 有能力解密受害者的浏览器主密码,并利用它窃取各种在线账户的存储凭证。”这一独特功能使恶意软件能够绕过安全措施,直接访问加密的浏览器数据,让攻击者能够获取用户名、密码、cookie,甚至自动填充信息。

此次活动的目标实体包括印度的教育机构以及瑞典和丹麦等欧洲国家的政府组织。据 Talos 称,“攻击者的动机是窃取受害者的信息,包括各种在线账户的凭证、浏览器登录数据、cookie、自动填充信息、信用卡详细信息、各种加密货币在线和桌面钱包的数据、已安装的 VPN 客户端的数据、游戏软件账户、聊天工具、密码管理器和 FTP 客户端。”

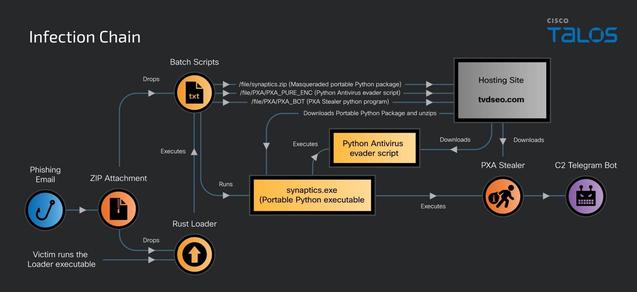

支持 PXA Stealer 的基础架构包括 tvdseo[.]com 等域,这些域疑似已被攻陷或被用于托管恶意有效载荷的合法访问。威胁行为者利用 Telegram 机器人进行数据外渗,有效隐藏并协调敏感数据的传输。Talos 专家发现,“攻击者的 Telegram 账户有传记数据,其中包括一个指向私人杀毒软件检查网站的链接,该网站允许用户或买家评估恶意软件程序的检测率”,这表明这是一种确保 PXA Stealer 不被发现的精心策划的方法。

Cisco Talos 观察到,PXA Stealer 活动开始于一封带有 ZIP 文件附件的钓鱼电子邮件,其中包含一个用 Rust 编写的恶意加载程序。加载程序执行后,会部署多个混淆批脚本,以避免被检测到。Talos 指出,“该过程中的每一步都至关重要,需要精确执行才能实现准确的去混淆”,这凸显了恶意软件传播方式的复杂性。

除了传统的数据窃取,PXA Stealer 还针对流行浏览器中的特定配置文件,提取存储在加密数据库中的登录数据、cookie 和信用卡详细信息。该恶意软件还 “从浏览器的登录数据文件中收集受害者的登录信息”,优先获取与高价值账户相关的信息。